Fidye Yazılım (Ransomware) Saldırı ve Savunma Evreleri

Bu yazının ilk bölümü olan “Virüs 2.0 – Fidye Yazılım (Ransomware)” başlıklı yazımı aşağıdaki link aracılığı ile okuyabilirsiniz.

http://bilisim.io/2020/05/13/virus-2-0-fidye-yazilim-ransomware/

Kurumlar, siber güvenlik konusunda hiç bitmeyen ve temposu düşmeyen bir savunma sağlamak için sürekli efor harcamak zorundadırlar. Siber saldırılara veya olaylara karşı gerçekleşecek durumları üç temel aşamada ele alabiliriz, bunlar aşağıdaki şekilde sıralanabilir;

-

Fidye Yazılım Saldırısı Öncesi

-

Fidye Yazılım Saldırısı Olayı Esnasında

-

Fidye Yazılım Saldırısı Sonrası

Saldırgan ve kuruluş için bu üç durum ortaktır ve siber korsan saldırmayı planlarken, kuruluş bu aşamada savunma yapmaktadır ve tehdidin nerelerden gelebileceğine dair kontroller geliştirmektedir. Bir fidye yazılım saldırısı riskine karşı, kuruluşların yukarıdaki aşamalarda temelde uygulamaları gereken güvenlik tedbirlerini ve olaylarını birlikte inceleyelim.

Fidye Yazılım Saldırısı Öncesi

Fidye yazılım saldırısına karşı üç aşamada ele alacağımız güvenlik tedbirlerinin en önemli bölümü bu birinci bölümdür. Siber güvenlik bitmeyen bir macera olduğu için bu aşamada doğru güvenlik kontrollerini işletmek kuruluşu büyük felaketlere karşı koruyacak bir kalkan olacaktır. Alınan tüm önlemlere rağmen bir fidye saldırısı gerçekleşebilir ve siber korsanlar başarılı olabilirler, bu ihtimal her zaman masadadır. Bu bölümde ele alacağımız güvenlik kontrolleri ile başımıza gelebilecek kötü durumlara karşı elimizde bir kozumuz veya sigortamız olacaktır.

İlk adımda yapılması gerekenleri sırayla listeleyelim;

Verilerin Yedeklerinin Düzenli Olarak Alınması

Fidye yazılım saldırısına karşı kuruluşun en önemli silahı düzenli olarak almış olduğu veri ve işletim sistemi yedekleri olacaktır. Bu yedekler sayesinde kötü bir olay karşısında saldırgana fidye ödemek zorunda kalmayız ve önceden almış olduğumuz yedeklerden geri dönülerek verilerimize yeniden kavuşmuş oluruz.

Yedekleme konusunda dikkat edilmesi gereken en önemli nokta, yedeklerin farklı bir ortama alınması ihtiyacıdır. Bunun sebebi; yeni tip fidye yazılımların disk üzerine alınmış verileri de şifrelediği görülmüştür, bu sebeple yedekler de kullanılamaz hale geldiği için tamamen saldırganın eline düşmüş olunmaktadır. Alınan yedekler, ağ üzerinden erişilemeyen ve ortak alanlarda olmayan yerlere alınmalıdır. Alınan yedekler belirli aralıklar ile geri dönülerek test edilmeli ve alınan yedeklerin sağlıklı ve ihtiyaç halinde geri dönülebilir durumda olduğundan emin olunmalıdır.

Bilgisayar Ağlarının Ayrılması

Bir kurum ağında birçok cihaz bulunmakta ve bunların da doğal olarak işlerini yapabilmek için birbirleriyle iletişimde olma ihtiyaçları vardır. Bu iletişim ihtiyacını tek bir alanda sağlamak mümkündür fakat sistemsel olarak bütün cihazların aynı yerde olması kalabalık yaratacak, performans ve güvenlik zafiyeti gibi çeşitli problemlere sebep olabilecektir. Bu sebeple kuruluşlar bilgisayar ağlarını kullanan cihazları amaçlarına göre kendi aralarında segmentlere ayırırlar, bu sayede beklenen performans ve güvenlik seviyesine katkı sağlarlar. Kullanıcıların veya ağdaki tüm cihazların istedikleri cihaza eriştiği bir ağ ile ağdaki her cihazın ihtiyacı olan yere erişebileceği bir yapı arasındaki güvenlik seviyesini karşılaştırdığımızda, ikinci seçeneğin beklenen bir güvenlik seviyesini karşıladığını söyleyebiliriz. Örneğin, Muhasebe biriminde çalışan bir personelin bilgisayarı, İnsan Kaynaklarının kullandığı bir sunucuya erişmemesi, ihtiyaç kadar erişim verilmesi ve ağ segmentasyonuna karşı basit bir model olabilir. Bu segmentasyon ve izolasyon sayesinde fidye zararlı yazılımı veya başka bir zararlı yazılım son kullanıcı bilgisayarına bulaşsa dahi ağdaki diğer kaynaklara erişemeyecektir.

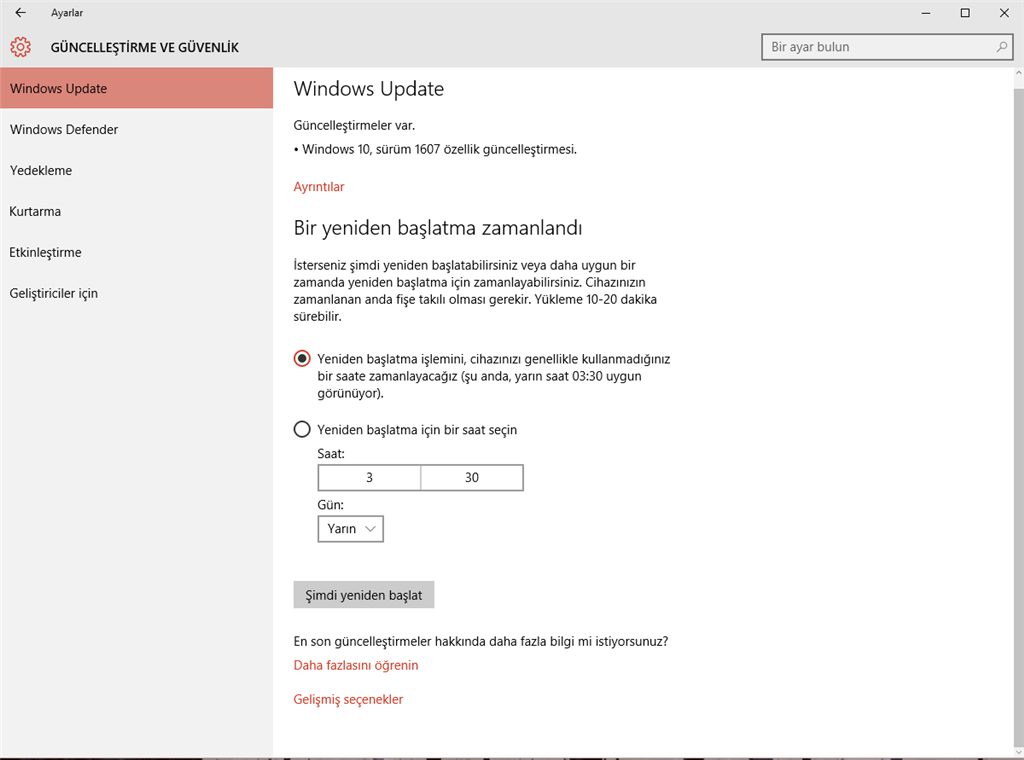

Bilgisayar Yamalarının Zamanında Yapılması

Kullandığımız bilgisayarların büyük bir bölümü Windows işletim sistemi kullanmaktır, bu işletim sistemi üzerine de Word, Excel, Powerpoint, Muhasebe programı, E-posta vb programlar kurarak günlük işlerimizi gerçekleştiriyoruz.

Kullandığımız bilgisayarlardaki işletim sistemi öncelikli olmak üzere diğer programlar da dahil olacak şekilde güvenlik yamaları eksiksiz olarak ve zamanında yapılmalıdır. Saldırganlar bu tip bilinen yazılım açıklıklarını kullanarak bilgisayarlara sızmaktadırlar. Bu yamaların yapılabilmesi için lisanslı / orijinal yazılımlar kullanılmalıdır, kaçak / korsan yazılım kullanımı güvenlik yamalarının yapılamaması nedeniyle korsanlara verilecek açık davetiye gibidir. (Resim 1: Windows güncelleme sayfası)

Resim 1: Windows – Güncelleştirme ve Güvenlik

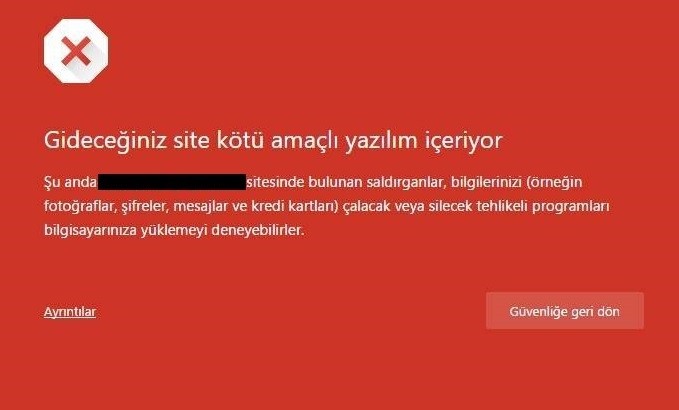

Bu yama programı işletim sistemi ile birlikte internette gezerken kullanılan web tarayıcısı için de çok kritiktir. Zararlı yazılımların bilgisayarlara bulaşma noktalarından en önemlilerinden bir tanesi de içinde zararlı yazılım kodları barındıran web siteleridir. Resim 2’de google aracılığı ile ulaşılmak istenen sitedeki zararlı yazılım tespit edilmiş ve arama yapan kişiye bu konuda bir uyarı mesajı gösterilmektedir. Fakat google’ın sitedeki bir zararlı yazılımı tespit etmesi her an olamamaktadır, zaman içinde tespit edilebilmekte, bu süre zarfında da birçok kişi etkilenmektedir.

Resim 2: Zararlı Yazılım Barındıran Web Sitesi

Web Sayfası İçerik Filtreleme

İnternet ortamında sayılamayacak kadar fazla web sitesi ve farklı hizmetler bulunmaktadır. Bu sınırsız ortamda özellikle içine fidye zararlı yazılımı konulmuş siteler de olabilmektedir. Saldırganlar bir örümcek gibi ağ örerek kurbanlarının bu ağa takılmasını sağlamaktadırlar. Resim 3’de görüldüğü gibi bunlar bazı arama motorları tarafından tespit edilebilse dahi birçoğu maalesef çalışmaya devam etmektedir. Bu sebeple internet ortamında ismi duyulmamış ve daha önceden girmediğimiz yerlere karşı dikkatli olmalıyız, eğer mümkün ise bir vekil sunucu (Proxy) aracılığı ile tehlike barındırabilecek, kumar, bahis, müstehcen görüntüler barındıran siteleri engelleyen bir içerik filtreleme sistemi kullanılmalıdır. Böylece zararlı yazılım ile bilgisayar tarayıcısı arasında bir set çekilmiş olacaktır.

Antivirüs, Antimalware ve Güvenlik Yazılımları

Bilgisayarlarımızda mutlaka bir antivirüs programı olmalıdır. Yeni nesil virüs koruma yazılımları artık daha yeteneklidir ve web sitelerini gezerken de eklentileri sayesinde sitenin veya ilgili ip adresinin durumu hakkında bilgi vermektedir. Riski alanlarda uyarılar çıkartmaktadırlar. Ayrıca bilgisayar için bir güvenlik duvarı (firewall) yazılımı da kurularak işletilmelidir. Güncel Windows işletim sistemleri içinde Virüs ve Tehdit Koruma özelliği ve Güvenlik Duvarı (Firewall) özellikleri birlikte gelmektedir. Bu yazılımlar kullanım esnasında devreden çıkartılmamalı, kapatılmamalıdırlar.

USB Portların Kapatılması

Fidye zararlı yazılımlarının bilgisayarlara bulaşma yöntemlerinden bir diğeri de kullanılan USB Memory’lerdir. Bulaştığı usb içinde kendisini gizlemekte, bir bilgisayara takıldığı zaman da kendisini bu bilgisayara kopyalayarak bulaşmaktadır. Bu sebeple USB kullanımının iş ihtiyacı olmadığı süreçler kurgulanmalı, USB portları kullanıma kapatılmalı ve kullanım zorunluluğu var ise bilinen temiz veya temizlenmiş usb memory’ler kullanılmalıdır.

E-Posta Virüs Taraması

Zararlı yazılımların bir kuruma girmesi için bilinen en kısa yok bir e-posta mesajıdır. Bilinen bir çok olayda kurum içine giren zararlı yazılımlar e-posta yoluyla ve bir çalışanın bu e-posta mesajındaki linki veya dosya ekini açması sonucunda bulaşmıştır. Bu sebeple kuruluşa gelen ve kuruluştan çıkan her e-posta mesajı bir uygulama aracılığı ile taranmalı, şüpheli mesajlar karantinaya alınmalı veya silinmelidir.

Dosya, Yazılım ve Oyun İndirme

İnternet üzerinden indirilen dosyalarda ve bilgisayar programları göründükleri kadar işe yarar değiller maalesef. Bir programı ücretsiz kullanmak için indirdiğiniz dosyaların içine bilgisayar korsanları tarafından eklemiş zararlı yazılımlar bulunmaktadır. İndirdiğiniz yazılım kurulurken beraberinde de dış dünyadaki zararlı yazılımları da beraberinde getirmektedir. Başta ucuza mal olmuş olan durum sonrasında size pahalıya mal olabilir.

Bilgi Güvenliği Eğitimi

Zararlı yazılımların kurumlara en fazla e-posta mesajları yoluyla bulaştığını biliyoruz. Ayrıca internet ortamındaki sitelerden ve kullanılan USB sürücüler ile de bulaşma gerçekleşmektedir. Her ne kadar birçok teknik ve idari tedbir alınsa da en önemli koruma bilinçli çalışanlar tarafından sağlanabilir. Bilgi güvenliği farkındalık eğitimleri mutlaka tüm personele ve kurum kaynaklarını kullanan dış kaynak çalışanlarına verilmeli ve düzenli aralıklar ile tekrarlanmalıdır. Verilen eğitimlerin başarı oranları düzenli olarak oltalama mesajları ve sosyal mühendislik yordamıyla test edilmeli ve makul bir seviyenin üstüne gelmesi sağlanmalıdır.

Olay Müdahale Planı Hazırlanmalı

Olası bir güvenlik ihlaline karşı mutlaka bir planınız olmalı. Sakin bir zamanda düşünüp yapılmayan plan, siber olay gerçekleştiği andaki kriz ve kaos ortamında maalesef daha kötü sonuçların ortaya çıkmasına sebep olacaktır. Kuruluştaki üst düzey yöneticilerin de katıldığı bir kriz komitesi oluşturulmalı, siber olay müdahale planını düzenli olarak farklı senaryolara göre test etmelidirler. Bu testler sayesinde bir olay anında panik ortamı yerine daha sakin bir ortam tesis edilebilir ve stresin az olduğu bir ortamda da dah etkin ve sağlıklı kararlar alınabilir. Bu sayede hasar en az şekilde atlatılmış olacaktır.

Fidye Yazılım Saldırısı ile ilgili yazımın ikinci bölümünün sonuna geldik. Sonraki yazımda Fidye Yazılım Saldırısı Esnasında ve Sonrasında dikakt edilecek siber güvenlik ve bilgi güvenliği konularına değineceğim.

Esenlikler dilerim.

Saygılarımla,

Mustafa Turan